Évaluation de votre sécurité informatique grâce à une plateforme unique

AUDITEZ L'ENSEMBLE DE LA SURFACE D’ATTAQUE DE VOTRE ENTREPRISE

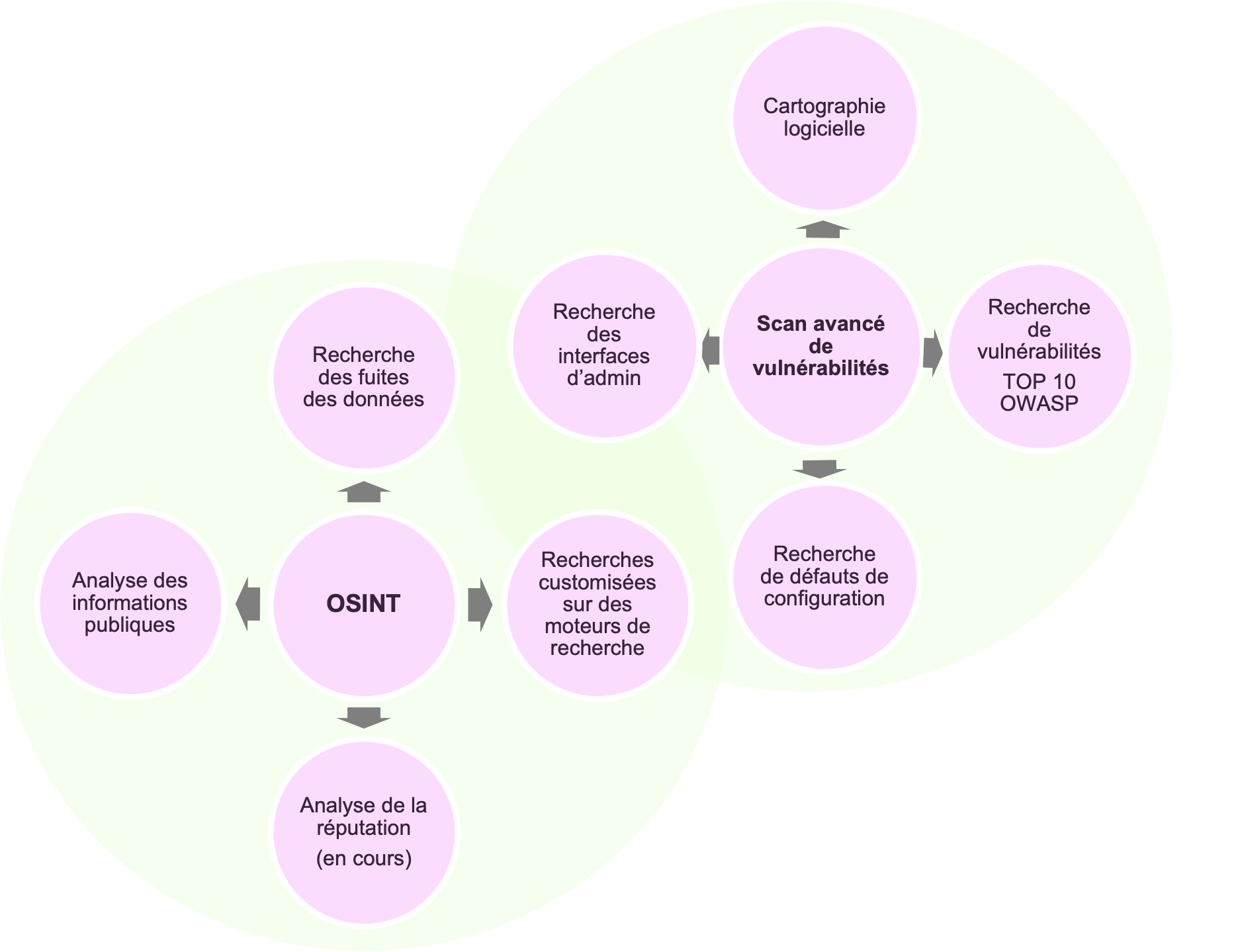

Par sa conception modulaire, CYBERESIST® agit comme un orchestrateur en utilisant plus de 70 outils pour détecter toutes les failles de sécurité et les fuites de données que les hackeurs peuvent exploiter, offrant ainsi une excellent évaluation de votre sécurité informatique.

Notre plateforme analyse vos risques de manière automatique et vous propose un plan d’actions correctives. Une fois les correctifs appliqués par votre équipe ou votre prestataire, CYBERESIST® contrôle la résolution des problèmes.

Vous serez notifié en cas de nouvelles menaces ou de fuites de données sur votre Système d’Information.

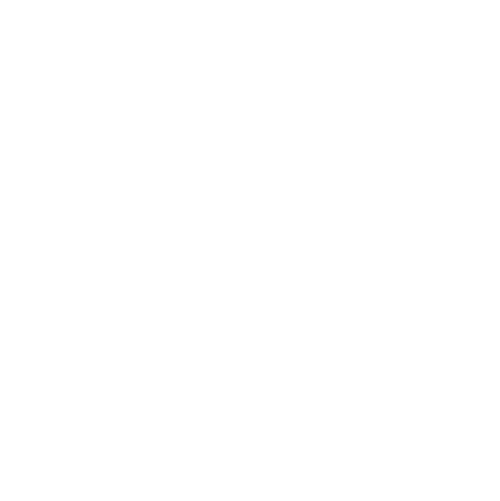

LE PROCESSUS DE CYBERESIST®

LES SERVICES DE LA PLATEFORME

(MODE SAAS)

01

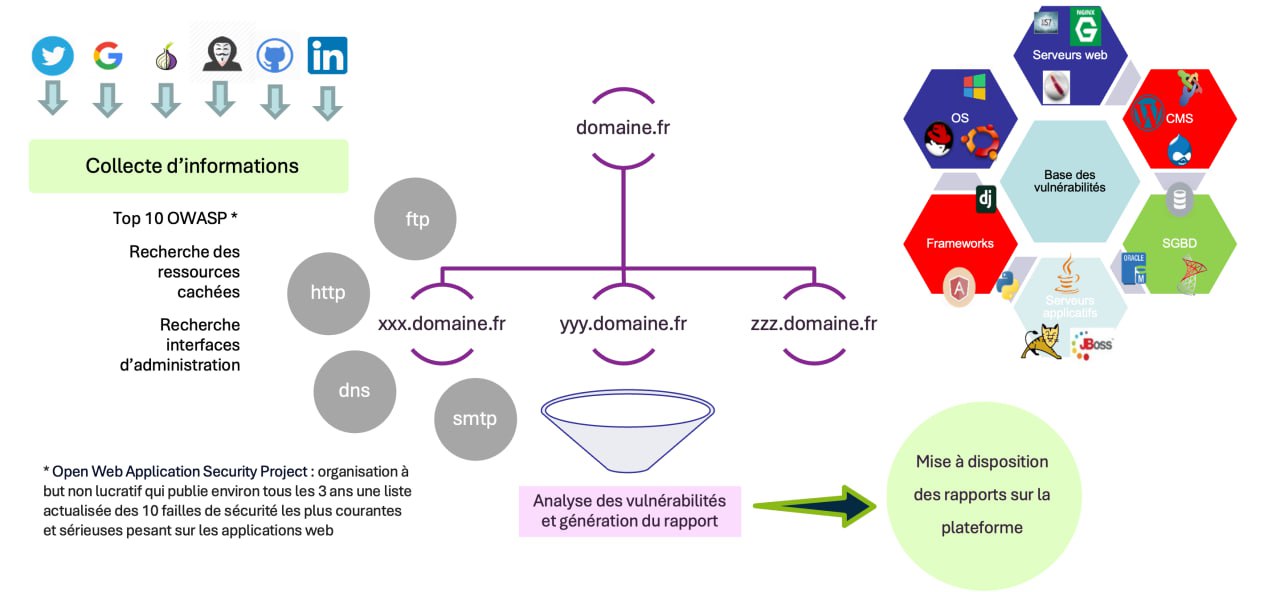

Cartographie de tous vos systèmes exposés

CYBERESIST® identifie toutes les applications et services utilisés, y compris ceux non officiellement approuvés (Shadow-IT). Cette cartographie permet de mieux comprendre votre infrastructure IT, de renforcer la sécurité et d’optimiser la gestion des ressources.

02

Veille Internet

03

Scan de votre surface d'attaque

Plus de 70 outils spécialisés analysent en détail les éléments accessibles via le web. Cette démarche permet de détecter les vulnérabilités, les failles de sécurité et les configurations à risque, offrant une vue complète des points faibles potentiels.

04

Des diagnostics avec modularité des outils

Les diagnostics CYBERESIST® ne nécessitent aucune sonde, ni l’installation d’un agent et la collecte des journaux d’événements, garantissant ainsi une mise en œuvre rapide et sans impact sur les performances de votre infrastructure, ni sur l’intégrité et l’anonymat de vos données sensibles.

05

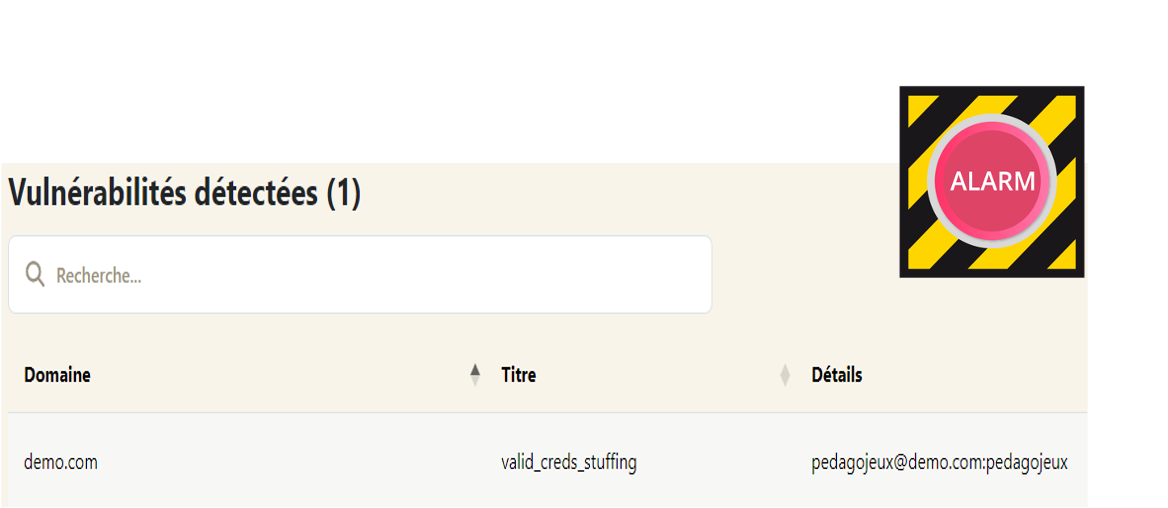

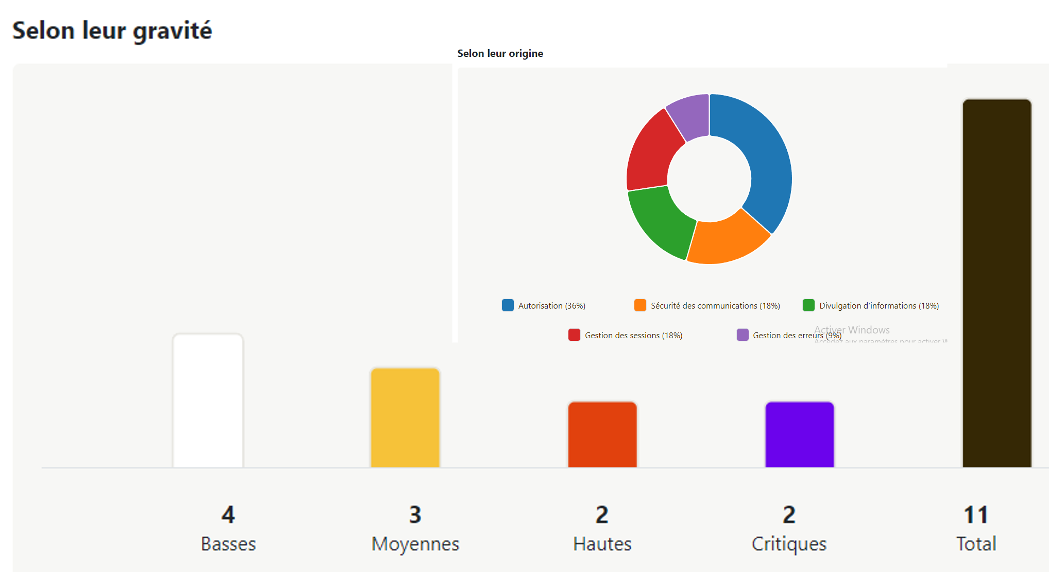

Scan des Vulnérabilités

CYBERESIST® réalise un scan de vulnérabilités pour chaque composant détecté, offrant une analyse détaillée et une identification précise des failles de sécurité présentes dans l’ensemble de votre infrastructure.

06

Rapports Détaillés

07

Audit de contrôle

Nos services intègrent un audit après la mise en œuvre des correctifs par votre équipe ou votre prestataire infogérant. CYBERESIST® effectue un contrôle a posteriori, afin de vérifier la bonne résolution des problèmes identifiés et traités.

08

Monitoring en continu

CYBERESIST® peut être utilisé pour un monitoring en continu, incluant la détection des fuites de données, des vulnérabilités sur vos sous-domaines et des tentatives d’attaques de phishing ciblant vos utilisateurs. Cette surveillance constante permet de réagir rapidement aux menaces et de maintenir un haut niveau de sécurité pour votre

35% des malwares détectés qui ciblent les PME sont des "Zéro-Day" !

Le terme « Zero Day » fait référence au fait que les développeurs de logiciels ciblés par ce type de malwares n’ont pas eu le temps de créer un correctif ou un patch pour cette vulnérabilité avant que les cybercriminels ne l’exploitent.

ARCHITECTURE FONCTIONNELLE

L’OSINT – Open Source INTelligence (renseignement de sources ouvertes) – consiste à collecter des données et des informations en ligne.

LES ATOUTS DE CYBERESIST®

Possibilité de scanner de très grands périmètres

Failles et vulnérabilités communes

- C.V.E. (Common Vulnerabilities and Exposures).

(Liste publique de failles de sécurité informatique) - Vulnérabilités exploitées et des tentatives de phishing.

Détection de vulnérabilités « introuvables »

Rapports automatisés et modulables

- Possibilité d'ajouter des vulnérabilités à la volée.

- Possibilité d’ajout d’outils développés en interne ou intégration avec vos logiciels existants.

Différentiels entre 2 scans

Personnalisation des tests et des outils

Possibilité d'approfondissement des audits

Diagnostic de votre "Active Directory"

- Possibilité d'ajouter vos propres outils et sources.

Plateforme d'aide à la sensibilisation

PARTENAIRES CYBERESIST

Vous êtes infogérant, intégrateur, responsable de réseau et vous souhaitez opérer des contrôles de sécurité réguliers sur vos systèmes d’information et ceux de vos clients.

Nous vous proposons d’exploiter directement la solution CYBERESIST® avec vos équipes, grâce à une instance dédiée, en marque grise ou en marque blanche.

Cela signifie que vous pouvez personnaliser la plateforme à vos couleurs et l’intégrer dans votre offre de services.

Vos clients bénéficient ainsi d’une solution de cybersécurité complète en travaillant directement avec votre entreprise.

Cela renforce votre positionnement en tant que partenaire de confiance en matière de sécurité informatique, tout en générant des revenus supplémentaires grâce à cette prestation à valeur ajoutée.

TYPES DE PARTENARIATS

Revendeurs

Ce programme permet à nos partenaires de distribuer les licences et services en tant que revendeurs, en générant des revenus complémentaires.Nous collaborons directement pour protéger les entreprises, quelle que soit leur taille, grâce à des solutions de pointe conçues pour comprendre, gérer et réduire les cyber-risques.

MSSP

L'analyse et la gestion des vulnérabilités est une composante essentielle des services proposés par les fournisseurs de services de sécurité. Comme partenaire MSSP (Managed Security Service Providers), vous pouvez offrir des services à valeur ajoutée pour aider vos clients à transformer les données techniques sur les vulnérabilités en plans d'actions.

Partenaires Technologiques

CYBERESIST propose une intégration avec d'autres éditeurs logiciels permettant l'utilisation des données collectées par d'autres plateformes, afin d'analyser, de contextualiser et de prendre des mesures décisives pour mieux comprendre et réduire les risques cyber.

NOS PARTENAIRES