Évaluez les angles morts de sécurité avec CYBERESIST®

PLATEFORME "TOUT-EN-UN" POUR AUDITER VOS SURFACES D’ATTAQUE EXTERNES, INTERNES ET CLOUD

CYBERESIST® détecte les failles de sécurité et fuites de données que les hackeurs peuvent exploiter, offrant une évaluation exhaustive de la sécurité.

La plateforme analyse les risques en profondeur avec des tests intelligents qui mettent en exergue les chemins d’attaque et propose un plan d’actions correctives.

SOLUTION MULTI-TENANT

Plateforme simple à exploiter, en marque grise ou blanche. Portail client.

INFRASTRUCTURE SÉCURISÉE

Hébergement en France (OVH).

Mises à jour constantes des CVEs.

TESTS 100% AUTOMATISÉS

80+ outils intégrés. Tests exhaustifs sans intervention manuelle.

CORRÉLATION & TRI

Moins de doublons et réduction massive des faux positifs.

RAPPORTS PROFESSIONNELS

Aux formats Word, Excel, et PDF avec Scorecard et plan d'action.

INTÉGRATION & API

Intégrations avec vos solutions SIEM/ITSM et workflows d’alerte.

FONCTIONNALITÉS

01

Cartographie des surfaces d'attaque

CYBERESIST® identifie toutes les applications et services web utilisés, y compris les services non inventoriés ou ceux non officiellement approuvés (Shadow-IT), ainsi que votre réseau interne.

Cette cartographie permet de mieux comprendre votre infrastructure IT, de renforcer la sécurité et d’optimiser la gestion des ressources.

02

Veille Internet & surveillance dark web

CYBERESIST® recherche les menaces potentielles relatives à l’entreprise sur le web : les forums, les réseaux sociaux, les sites spécialisés et le dark web sont analysés pour détecter les mentions de l’organisation, les fuites de données, de code-source, les comptes piratés et les éventuelles vulnérabilités ou attaques planifiées.

03

Scan des surfaces d'attaque

Plus de 80 outils spécialisés analysent en détail les éléments accessibles via le web, votre réseau interne ou l’environnement cloud. Cette démarche permet de détecter les vulnérabilités, les failles de sécurité et les configurations à risque, offrant une vue complète des points faibles potentiels.

04

Des audits automatisés sans impact

Les audits CYBERESIST® ne nécessitent aucune sonde, ni l’installation d’agent ou de collecte des journaux d’événements, garantissant ainsi une mise en œuvre rapide et sans impact sur les performances de votre infrastructure, ni sur l’intégrité et l’anonymat de vos données sensibles.

05

Scan des Vulnérabilités

CYBERESIST® réalise un scan de vulnérabilités pour chaque composant détecté, offrant une analyse détaillée et une identification précise des failles de sécurité.

100+ familles, corrélation et priorisation.

Moins de doublons et réduction massive des faux positifs.

06

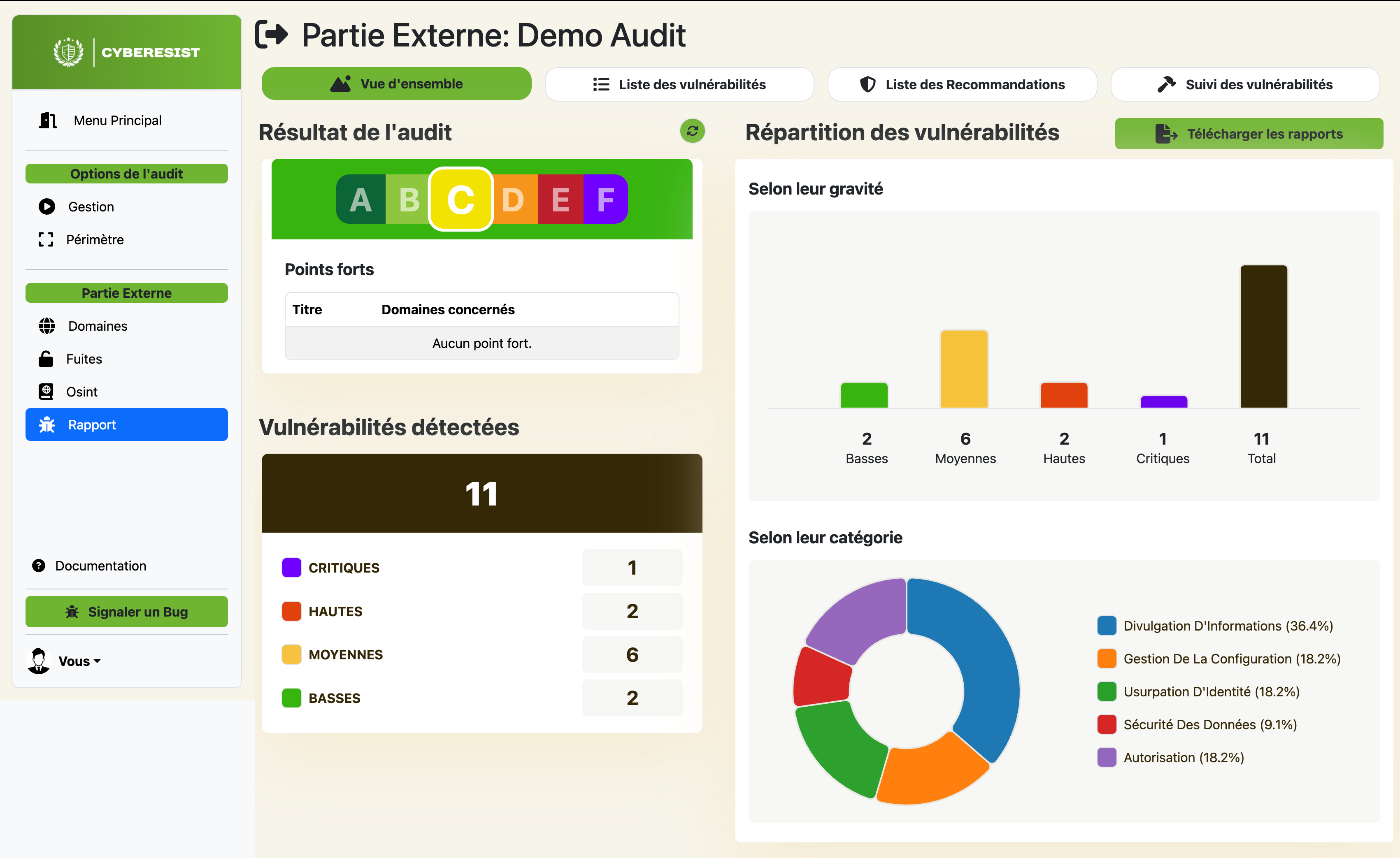

Rapports professionnels & plan d'action

CYBERESIST® fournit des tableaux de bord complets avec une vue globale incluant un scorecard, une synthèse managériale facilitant la compréhension et la communication des résultats, la liste détaillée des vulnérabilités avec les solutions recommandées et le suivi de la remédiation.

Les rapports sont exportables en format Word, Excel et Pdf et peuvent être produits en marque blanche pour les MSP et MSSP.

07

Mesure des évolutions

Après la mise en œuvre des correctifs par votre équipe ou votre infogéreur, CYBERESIST® effectue un contrôle pour vérifier la résolution des problèmes et faire des mesures d’évolution entre plusieurs audits.

08

Monitoring en continu

CYBERESIST® propose un monitoring incluant la détection des fuites de données, des nouvelles vulnérabilités et des tentatives d’attaques de phishing ciblant vos utilisateurs. Cette surveillance constante permet de réagir rapidement aux menaces et de maintenir un haut niveau de sécurité.

LES ATOUTS DE CYBERESIST®

Connexion aux fuites de données réelles

Exploration post-login inédite

Failles et vulnérabilités communes

Détection de vulnérabilités « introuvables »

IA intégrée et adaptative

Elaboration de scénarios sur mesure

Différentiels entre 2 scans

Vision orientée impact métier

édition MSP & MSSP

Vous êtes MSP infogéreur ou MSSP et vous souhaitez opérer des contrôles de sécurité réguliers pour vos clients.

Nous vous proposons d’exploiter une instance dédiée CYBERESIST® avec vos équipes, en marque grise ou blanche.

Vos clients bénéficient ainsi d’une solution de cybersécurité complète en travaillant directement avec votre entreprise.

Générez des revenus supplémentaires et renforcez votre positionnement comme partenaire de confiance.

PROSPECTION

Outils de prospection intégrés, basés sur les risques & Posture proactive.

ONBOARDING CLIENT

Domaines, périmètres, AD, OSINT en quelques minutes.

ORCHESTRATION

Nmap, Nuclei, OpenVAS, ZAP orchestrés selon vos playbooks.

ILS nous font confiance